AirDrop se v poslední době stal v Číně velmi populární, a to z toho prostého důvodu, že tato funkce zcela maskuje kontaktní údaje odesílatele. Vzhledem k tomu, že přenos AirDrop neprobíhá přes internet nebo mobilní telefonní síť, ale z iPhone do iPhone prostřednictvím identifikace Bluetooth a místní sítě Wi-Fi, je pro úřady extrémně obtížné, ne-li nemožné, identifikovat odesílatele. To umožnilo demonstrantům vyměňovat si důležité zprávy, memy a fotografie mezi sebou, aniž by policie mohla prolomit sítě.

S uvedením iOS 16.1.1 přibližně před rokem však Apple zavedl časový limit 10 minut při sdílení připojení se všemi, nikoli výchozí nastavení Pouze kontakty. Oficiální linie byla, že tento krok byl zamýšlen k boji proti spamu a zneužívání AirDrop, ale podezření bylo, že Apple přistoupil na přání čínské vlády – zvláště když se změna uplatnila nejprve v Číně.

Nyní čínská státní licencovaná bezpečnostní společnost z Pekingu tvrdí (přes Bloomberg), že systém úspěšně prolomila a získala kontaktní údaje odesílatele AirDrop. Firma tvrdí, že její experti našli data protokolu pro proces AirDrop na iPhonu příjemce; název zařízení iPhone odesílatele spolu s jeho e-mailem a telefonním číslem se během přenosu dat uloží do cílového iPhone. Přestože jsou poslední dva údaje převedeny na hodnoty hash, bezpečnostní společnost našla způsob, jak tyto hodnoty hash převést na čitelný text.

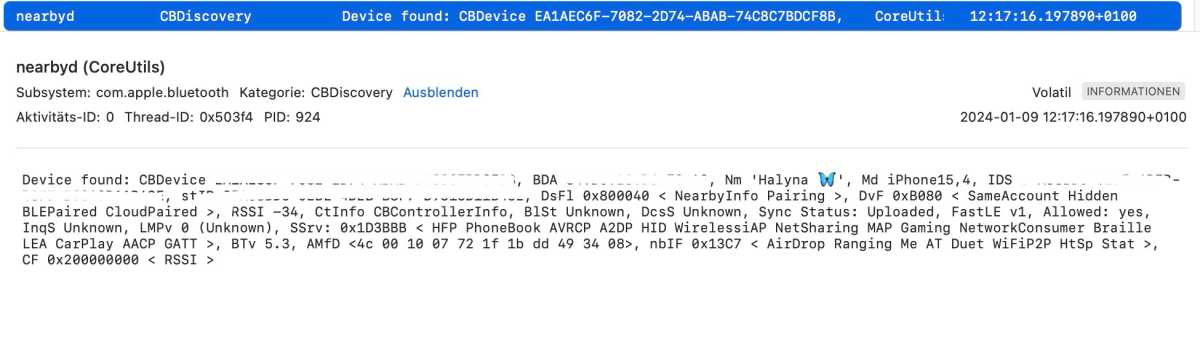

Části tohoto tvrzení můžeme potvrdit. Spustili jsme konzolu na našem Macu a AirDrop do ní přidali soubor z iPhone, přičemž jsme z dat protokolu konzole zjistili, že za AirDrop je zodpovědný proces „sharingd“. To obsahuje vyhrazený podproces s názvem „AirDrop“, ale během přenosu souboru bylo aktivních také několik dalších podprocesů. V jednom z dílčích procesů jsme našli název našeho iPhonu spolu se silou signálu Bluetooth.

Halyna Kubivová

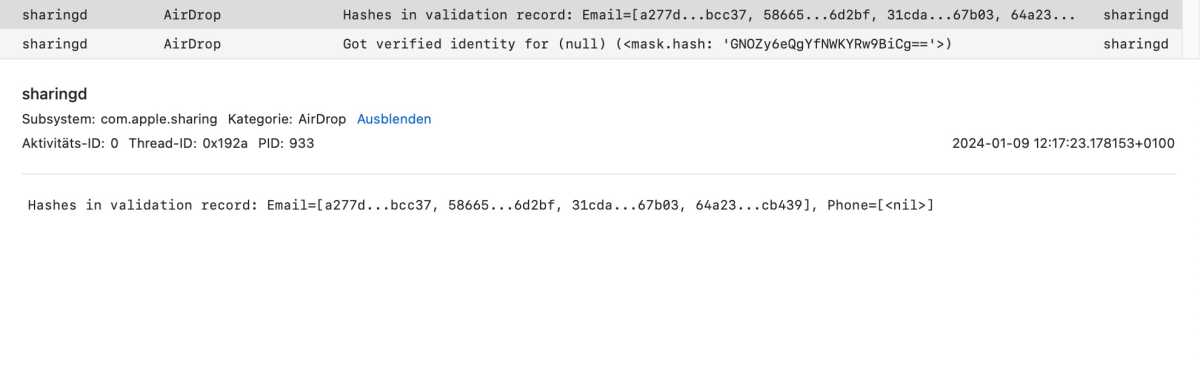

Dílčí proces „AirDrop“ ve skutečnosti ukládá hodnoty hash pro e-mail a telefonní číslo patřící ke kontaktovanému iPhone (viz snímek obrazovky), ale nebyli jsme schopni získat přístup k prostému textu.

V neposlední řadě je třeba poznamenat, že náš Mac a náš iPhone jsou důvěryhodná zařízení, jinak by přenos AirDrop vůbec nefungoval. I u neznámých kontaktů musí příjemce přenos dat nejprve autorizovat; žádné cizí soubory nejsou přenášeny bez jejich vědomí. Pokud jsou zprávy pravdivé, AirDrop je hrozbou pro disidenty v autoritářských státech, protože věří, že mohou zůstat anonymní při výměně souborů.

Proč Apple chybu neopravil?

Bezpečnostní výzkumníci varují Apple minimálně od roku 2019, že protokol AirDrop je chybný a lze jej prolomit. V srpnu 2021 představila skupina vedená Alexandrem Heinrichem na TU Darmstadt mnohem bezpečnější alternativu s názvem Private Drop.

Problém AirDrop je v tom, že protokol při navazování spojení požaduje adresu a telefonní číslo ověřené přes Apple ID ze zařízení odesílatele a zařízení příjemce, pokud tyto nejsou v adresáři obou stran. Přestože jsou uloženy jako hodnoty hash, lze je poměrně snadno dešifrovat: telefonní číslo se skládá pouze z číslic a lze jej snadno dekódovat pomocí útoku hrubou silou. U e-mailů útočníci hádají obvyklé struktury aliasů a poté hledají možné shody ve slovnících a databázích uniklých e-mailů.

Podle Heinricha bylo jen otázkou času, kdy budou bezpečnostní mezery v AirDrop zneužity. Vědci však zatím data zachytili pouze při pokusech o přenos. Skutečnost, že osobní údaje kontaktů AirDrop jsou uloženy lokálně na iPhone, byla dříve neznámá.

Heinrich říká, že Apple údajně kontaktoval výzkumníky z Darmstadtu ohledně mezery, když byl iOS 16 ještě ve vývoji. Heinrichovi se však nepodařilo najít žádné významné změny v zabezpečení přenosového protokolu. Potíž Apple by spočívala v tom, že novější a bezpečnější verze protokolu AirDrop by nebyla zpětně kompatibilní se staršími verzemi iOS, dodal.

Zdroj: macworld.com